Kali Linux è una distribuzione basata su Debian GNU/Linux pensata per l’informatica forense e la sicurezza informatica creata e gestita da Offensive Security.

Kali Linux è una distribuzione basata su Debian GNU/Linux pensata per l’informatica forense e la sicurezza informatica creata e gestita da Offensive Security.

Ma bando alle ciance e passiamo subito alla guida:

Prima di tutto andiamo ad aprire il nostro Sistema Operativo, accediamo, preferibilmente dall’utente root, e apriamo il terminale.

NB: Ricordiamo che entrare in reti internet altrui è un reato contro la privacy, e perseguibile per legge, non ci prendiamo nessuna responsabilità di quello che farete con questa guida.

Passo 1

Disconnettiti da tutte le reti e digita airmon-ng

Questo è l’ elenco di tutte le schede wireless che supportano la modalità monitor. Se non è elencata la scheda , prova a scollegare e ricollegare la scheda e controlla che supporti la modalità monitor. È possibile controllare se la scheda supporta la modalità monitor digitando ifconfig in un altro terminale , se la scheda è elencata in ifconfig , ma non si presenta in airmon-ng , la scheda non lo supporta. Puoi vedere che la mia scheda wireless supporta la modalità monitor e che è indicata come wlan0, la vostra potrebbe essere indicata con un altro nome.

Questo è l’ elenco di tutte le schede wireless che supportano la modalità monitor. Se non è elencata la scheda , prova a scollegare e ricollegare la scheda e controlla che supporti la modalità monitor. È possibile controllare se la scheda supporta la modalità monitor digitando ifconfig in un altro terminale , se la scheda è elencata in ifconfig , ma non si presenta in airmon-ng , la scheda non lo supporta. Puoi vedere che la mia scheda wireless supporta la modalità monitor e che è indicata come wlan0, la vostra potrebbe essere indicata con un altro nome.

Passo 2

Digita airmon-ng start. La mia scheda wireless è indicata con wlan0 quindi scriverò: airmon-ng start wlan0

Il messaggio : ‘” ( modalità monitor abilitato) ” indica che la scheda è stata messa in modalità monitor con successo . Prendi nota del nome della nuova interfaccia monitor, mon0 .

Il messaggio : ‘” ( modalità monitor abilitato) ” indica che la scheda è stata messa in modalità monitor con successo . Prendi nota del nome della nuova interfaccia monitor, mon0 .

Passo 3

Digita airodump-ng seguito dal nome dell’ interfaccia monitor, nel mio caso mon0.

Passo 4

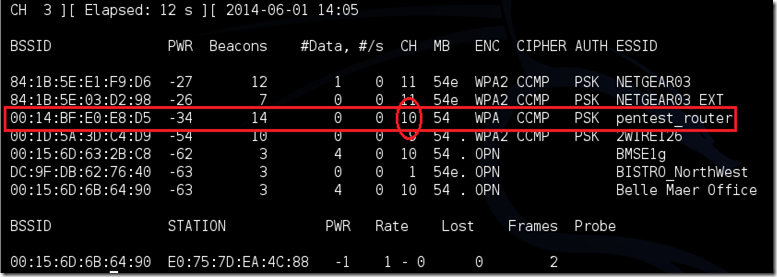

Aiorodump ora elencherà tutte le reti wireless nella propria area e un sacco di informazioni utili su di loro . Individua la rete in cui hai il permesso di penetrazione. Dopo aver avvistato la rete sulla lista , premi Ctrl + C sulla tastiera per arrestare il processo . Ricorda il canale della rete di destinazione.

Passo 5

Copia il BSSID della rete che ti interessa

Adesso digita : airodump-ng -c [channel] –bssid [bssid] -w /root/Desktop/ [interfaccia del monitor]

sostituisci le informazioni tra parentesi quadre con le tue.

Nel mio caso sarà :

airodump-ng -c 10 –bssid 00:14:BF:E0:E8:D5 -w /root/Desktop/ mon0

Passo 6

Airodump, ora, controllerà solo la rete di destinazione, che ci permetterà di catturare informazioni più specifiche a riguardo. Quello che stiamo facendo veramente è attendere che un dispositivo si connetta o che si riconnetta alla rete, costringendo il router a inviare il “four-way handshake” che dobbiamo cogliere al fine di crackare la password. Inoltre, quattro file devono apparire sul desktop, qui sarà salvato l’ handshake, quando sarà stato catturato, quindi non eliminare i file.

Ma non stiamo aspettando che un dispositivo si connetta ,no , questo non è quello gli hacker fanno. Stiamo andando a utilizzare un altro strumento che appartiene al team di sviluppo di aircrack chiamato aireplay-ng per accelerare il processo. Invece di aspettare che un dispositivo si connetta, gli hacker utilizzano questo strumento per forzare un dispositivo a riconnettersi con l’invio di deauthentition (deauth), pacchetti al dispositivo, facendolo riconnettere al router.

Naturalmente, in modo che questo strumento funzioni , deve esserci qualcun altro connesso alla rete. Potrebbe richiedere molto tempo, o potrebbe finire in un secondo. Se niente accade dopo una lunga attesa, la rete potrebbe essere vuota in questo momento, o potresti essere lontano dalla rete.

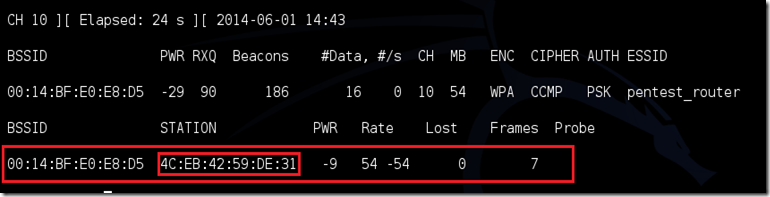

Si può vedere in questa foto che un dispositivo è apparso sulla nostra rete e che ci permette di iniziare la fase successiva.

Passo 7

Lascia airodump-ng in esecuzione e apri un secondo terminale. In questo terminale digita questo comando :

aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0

La –0 è una scorciatoia per la modalità deauth e il 2 è il numero di pacchetti deauth da spedire.

-a indica il punto d’accesso (router), sostituisci [router bssid] con il BSSID della rete internet della vittima, nel mio caso è 00:14:BF:E0:E8:D5.

-c indica i dispositivi BSSID, presenti nell’ immagine precedente. Sostituisci il [client bssid] con il BSSID del dispositivo connesso , questo verrà mostrato sotto “STATION.”

E ovviamente inserisci mon0, cambialo se il tuo è diverso.

Il mio sarà così:

aireplay-ng –0 2 –a 00:14:BF:E0:E8:D5 –c 4C:EB:42:59:DE:31 mon0

Passo 8

Cliccando invio, vedrai aireplay-ng spedire dei pacchetti, e in pochi minuti, dovresti vedere questo messaggio apparire nel terminale airodump-ng!

Ciò significa che l’ handshake ha recuperato la password e che adesso è nelle vostre mani. Puoi chiudere il terminale aireplay-ng e cliccare Ctrl+C nel terminale airodump-ng per fermare di controllare la rete, ma non chiuderlo, ci serviranno alcune informazioni di questo terminale dopo.

Passo 9

Adesso ci serviranno i file nel tuo Desktop. Apri un nuovo terminale e digita:

aircrack-ng -a2 -b [router bssid] -w [Percorso] /root/Desktop/*.cap

-a è il metodo aircrack che userai per crackare l’handshake , 2=metodo WPA

-b router BSSID, sostituiscilo con quello della vittima, il mio è 00:14:BF:E0:E8:D5.

-w è il percorso che la macchina deve fare per aprire i file scaricati. Io ho un file chiamato “wpa.txt” nell’archivio.

/root/Desktop*.cap è il percorso verso il file .cap che contiene la password.

Il mio comando completo sarà così:

aircrack-ng –a2 –b 00:14:BF:E0:E8:D5 –w /root/wpa.txt /root/Desktop/*.cap

Passo 10

Adesso leggerà il contenuto dei file e crackerà la password. Questo processo potrebbe richiedere molto tempo, dipende dalle dimensioni del file e dal numero nelle parole da esso contenute. Il mio è stato molto veloce.

Dovrebbe comparire una schermata del genere alla fine.

La password era “notsecure”. Puoi vedere che aircrack l’ha trovata. Se seguite il processo passo passo il programma avrà più possibilità di funzionare.

NB: Ricordiamo che entrare in reti internet altrui è un reato contro la privacy, non ci prendiamo nessuna responsabilità di quello che farete con queste informazioni.

Fonte: www.infopcfacile.it/come-hackerare-la-password-del-wi-fi-con-kali-linux/